Cryptographie post-quantique

Le paradigme post-quantique en cryptographie : évolutions, défis et perspectives

Résumé

L’avènement de l’informatique quantique représente un changement de paradigme majeur pour la cryptographie moderne. Cet article analyse les implications de cette révolution technologique sur les systèmes cryptographiques actuels, évalue l’état de l’art des ordinateurs quantiques, et examine les solutions cryptographiques post-quantiques émergentes.

Introduction

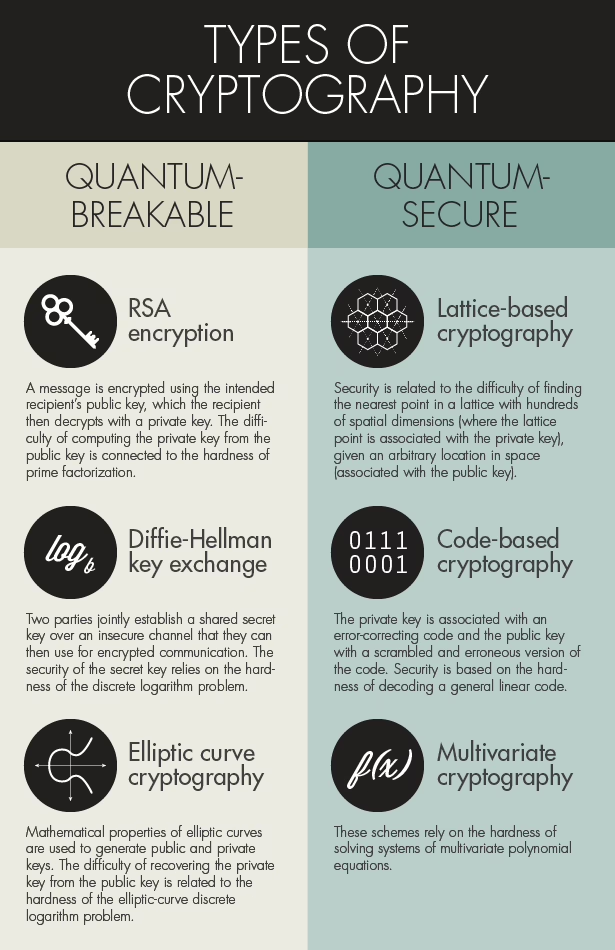

La cryptographie asymétrique, pilier de la sécurité numérique moderne, repose sur des problèmes mathématiques considérés comme difficiles à résoudre avec des ordinateurs classiques. Cependant, l’émergence de l’informatique quantique menace directement ces fondements. L’algorithme de Shor (1994) démontre qu’un ordinateur quantique suffisamment puissant pourrait factoriser efficacement de grands nombres, compromettant ainsi les systèmes RSA et la cryptographie sur les courbes elliptiques.

État de l'art de l'informatique quantique

Avancées technologiques récentes

Les progrès en informatique quantique s’accélèrent significativement. IBM a atteint en 2023 le cap des 133 qubits avec son processeur Osprey, tandis que Google revendique la suprématie quantique depuis 2019 avec Sycamore. Toutefois, ces systèmes restent limités par la décohérence quantique et les taux d’erreur.

Depuis, l’innovation s’accélère :

Progrès matériels :

Google et le processeur Willow : En décembre 2024, Google a dévoilé Willow, un processeur quantique capable de résoudre en cinq minutes des tâches qui prendraient des temps astronomiques aux superordinateurs classiques. Ce processeur de 105 qubits se distingue par une réduction notable des erreurs de traitement, grâce à des améliorations en correction d’erreurs quantiques.

IBM et le processeur Heron : IBM a présenté en décembre 2023 Heron, un processeur quantique de 156 qubits doté de coupleurs réglables, visant à éliminer les erreurs d’interférence présentes dans les versions précédentes. Heron est intégré au système IBM Quantum System Two et est accessible aux utilisateurs via le cloud.

Avancées en correction d’erreurs :

Microsoft et Quantinuum : En avril 2024, Microsoft et Quantinuum ont démontré une amélioration de 800 fois du taux d’erreur en utilisant des qubits logiques. En employant 30 qubits physiques pour former quatre qubits logiques sur le matériel à ions piégés de Quantinuum, ils ont réussi à corriger les erreurs en temps réel sans détruire les qubits logiques. Wikipedia+4Wikipedia+4Wikipedia+4

Google : En février 2023, les chercheurs de Google ont montré que l’augmentation du nombre de qubits physiques dans un code de surface pouvait réduire le taux d’erreur, atteignant environ 2,9 % pour une matrice de qubits de distance 5.

Acteurs majeurs et écosystème

Plusieurs catégories d’acteurs se distinguent :

– Géants technologiques : IBM, Google, Intel, Microsoft

– Startups spécialisées : IonQ, Rigetti, PsiQuantum

– Instituts de recherche: CEA, CNRS, Delft University

Limitations actuelles

Les principaux défis incluent :

– La stabilité des qubits (temps de cohérence)

– La correction d’erreurs quantiques

– Le passage à l’échelle des systèmes

## 3. Impact sur les systèmes cryptographiques actuels

### 3.1 Vulnérabilités identifiées

Les algorithmes particulièrement menacés sont :

– RSA (toutes versions)

– Diffie-Hellman

– Cryptographie sur les courbes elliptiques (ECC)

– DSA et ses variantes

### 3.2 Estimation des risques temporels

Selon les projections du NIST, un ordinateur quantique capable de casser RSA-2048 pourrait émerger entre 2030 et 2040. Cette estimation impose une migration urgente vers des solutions post-quantiques.

## 4. Solutions cryptographiques post-quantiques

### 4.1 Cryptographie basée sur les réseaux

Les systèmes basés sur les réseaux euclidiens, comme NTRU et LWE (Learning With Errors), offrent une résistance prometteuse aux attaques quantiques. Le NIST a notamment sélectionné CRYSTALS-Kyber, basé sur Module-LWE, comme standard de chiffrement post-quantique.

### 4.2 Systèmes basés sur les codes

Les crypto-systèmes basés sur les codes correcteurs d’erreurs, comme le système McEliece (1978), connaissent un regain d’intérêt. BIKE (Bit Flipping Key Encapsulation) représente une évolution moderne de cette approche.

### 4.3 Signatures multivariées

Bien que plus limitées en applications, les signatures basées sur des systèmes d’équations multivariées comme Rainbow présentent des propriétés intéressantes pour certains cas d’usage spécifiques.

## 5. Stratégies de transition

### 5.1 Approche hybride

Une approche progressive combinant algorithmes classiques et post-quantiques est recommandée :

« `

Chiffrement_hybride(m) = EClassique(EPQ(m))

« `

Cette méthode garantit une sécurité minimale même en cas de vulnérabilité d’un des systèmes.

### 5.2 Recommandations pour les organisations

1. Inventaire des systèmes cryptographiques

2. Évaluation des risques quantum

3. Développement de la « crypto-agilité »

4. Tests des solutions post-quantiques

5. Plan de migration progressive

## 6. Conclusion

La transition vers la cryptographie post-quantique représente un défi majeur pour la sécurité de l’information. Si les ordinateurs quantiques suffisamment puissants pour menacer la cryptographie actuelle ne sont pas encore une réalité, l’urgence de la migration est réelle compte tenu des délais de déploiement et de la nécessité de protéger les données sensibles à long terme.

## Références

1. Shor, P. W. (1994). « Algorithms for quantum computation: discrete logarithms and factoring »

2. NIST (2022). « Post-Quantum Cryptography Standardization »

3. Alagic, G. et al. (2023). « Status Report on the Third Round of the NIST Post-Quantum Cryptography Standardization Process »

4. IBM Quantum (2023). « IBM Quantum Hardware Roadmap »

5. Proos, J., & Zalka, C. (2003). « Shor’s discrete logarithm quantum algorithm for elliptic curves »